Blog

Kryptographie 101

06.08.2024

Ob beim Online-Banking, in unserer präferierten Messenger App, beim Surfen im Worldwideweb oder bei der Verwendung der ID Austria (bzw. ehem. Handy-Signatur): Kryptographie begegnet uns tagtäglich, auch wenn es uns nicht unbedingt immer bewusst ist. Wir verlassen uns dabei oft ganz selbstverständlich darauf, dass unsere Daten und unsere digitale Identität geschützt sind, ohne zu wissen, wie diese Sicherheit überhaupt gewährleistet werden kann.

Wenn Sie also beim Thema „Data Encryption“ momentan noch viele Fragezeichen im Kopf haben oder gar nur Bahnhof verstehen, hilft Ihnen unser kleines Einmaleins der Kryptographie hoffentlich weiter.

Nicht ganz so kryptisch...

...ist die Bedeutung des Begriffs „Kryptographie“, denn schon die etymologische Herkunft gibt Aufschluss über dessen Kern: Das Wort setzt sich zusammen aus den beiden Altgriechischen Worten für verborgen bzw. geheim („kryptós“) und schreiben („gráphein“).

Kryptographie bezeichnet dementsprechend die Wissenschaft und Praxis der Verschlüsselung von Informationen, durch unterschiedliche (z.T. mathematische) Verfahren und Techniken.

Sie verfolgt dabei in der Regel drei Kernziele: Die Sicherstellung der ..

- Vertraulichkeit (nur berechtigte Personen sollen in der Lage sein, die Inhalte zu kennen)

- Integrität (Inhalte müssen nachweislich vollständig und unverändert sein)

- und Authentizität (Der bzw. die Urheber:in der Nachrichten muss eindeutig identifizierbar sein)

..von Informationen und Daten, weswegen ihr auch eine entscheidende Rolle in der Informationssicherheit zukommt.

Als viertes Ziel kann außerdem die Verbindlichkeit bzw. Unabstreitbarkeit genannt werden: Der bzw. die Urheber:in der Daten ist nicht in der Lage, die Urheberschaft zu bestreiten. Dieses Ziel spielt auch bei der qualifizierten elektronischen Signatur eine zentrale Rolle.

Grundlegende Begriffe der Kryptographie:

Verschlüsselung (Encodierung, Chiffrierung)

Dies ist der Prozess, bei dem Informationen („Klartext“) anhand eines definierten Schlüssels in eine unverständliche Form („Geheimtext“) umgewandelt werden, sodass sie von unbefugten Personen nicht gelesen oder verstanden werden können.

Entschlüsselung (Decodierung, Dechiffrierung)

Ist der Prozess, bei dem verschlüsselte Informationen wieder in ihre ursprüngliche Form überführt werden, sodass sie von autorisierten Personen gelesen werden können

Schlüssel

In der Kryptographie ist ein „Schlüssel“ die Information, die als Parameter für kryptographische Algorithmen verwendet wird. Der Schlüssel ist damit die zentrale Komponente, um einen Geheimtext zu entschlüsseln und so den Klartext zu gewinnen.

Symmetrische Verschlüsselung

Bei symmetrischen Verfahren verwenden alle Kommunikationspartner denselben (geheimen) Schlüssel sowohl zur Verschlüsselung, als auch zur Entschlüsselung.

Der große Nachteil symmetrischer Verfahren liegt in der Nutzung ein und desselben Schlüssels zur Ver- und Entschlüsselung, da dieser neben der verschlüsselten Information auch dem Empfänger bzw. der Empfängerin der Nachricht bzw. Daten übermittelt werden muss. Die Problematik dabei ist, dass ein sicherer Kanal zur Übertragung des Schlüssels gefunden werden muss, da die Sicherheit des Verfahrens von der Geheimhaltung des Schlüssels abhängt.

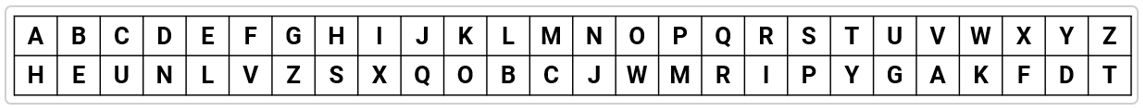

Ein einfaches Beispiel hierfür stellt die monoalphabetische Substitution dar: Jeder Buchstabe des Klartexts wird mithilfe des Schlüsselalphabets in einzelne Zeichen des Geheimtextes substituiert.

Bsp. für den Schlüssel einer monoalphabetischen Substitution.

Der Klartext „EINFACH SICHER“ wird so zum Geheimtext „LXJVHUS PXUSLI“.

Ein Problem bei der monoalphabetischen Substitution ist, dass gewisse Buchstaben bzw. -kombinationen statistisch häufiger in der Sprache vorkommen, wodurch der Schlüssel recht einfach (insb. für Computer) zu knacken ist.

Asymmetrische Verschlüsselung

Bei der asymmetrischen Verschlüsselung werden verschiedene Schlüssel für die Verschlüsselung bzw. Entschlüsselung der Daten verwendet.

Public-Key-Verfahren

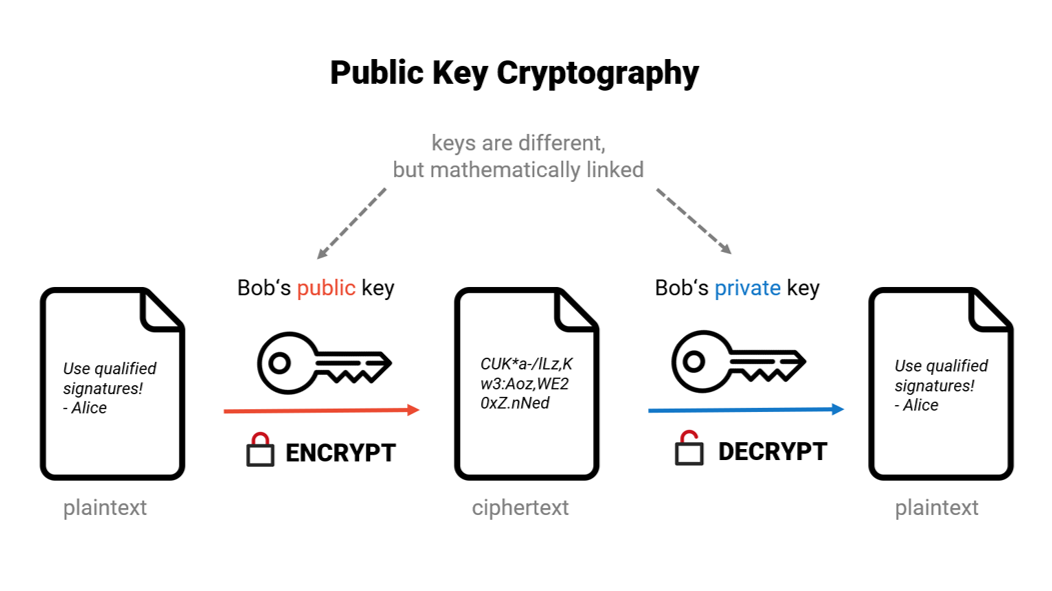

Das Public-Key-Verfahren ist ein asymmetrisches Verfahren, bei dem zwei verschiedene, aber mathematisch miteinander verbundene Schlüssel verwendet werden.

Jeder Nutzer bzw. jede Nutzerin hat ein Schlüsselpaar, das aus einem öffentlichen Schlüssel (public key) und einem privaten Schlüssel (private key) besteht. Der öffentliche Schlüssel kann frei verteilt werden, während der private Schlüssel geheim gehalten werden muss.

Bsp. für das Public Key Verfahren

Verschlüsselung einer Nachricht: Eine Nachricht, die mit dem öffentlichen Schlüssel eines Empfängers bzw. einer Empfängerin verschlüsselt wurde, kann nur mit dem entsprechenden privaten Schlüssel entschlüsselt werden. Dies stellt sicher, dass nur der bzw. die beabsichtigte Adressat:in die Nachricht lesen kann.

Entschlüsselung einer Nachricht: Der bzw. die Empfänger:in verwendet den eigenen privaten Schlüssel, um die verschlüsselte Nachricht zu entschlüsseln.

Erstellung einer digitalen Signatur: Der bzw. die Absender:in kann eine Nachricht mit dem eigenen privaten Schlüssel signieren. Dies erzeugt eine digitale Signatur, die an die Nachricht angehängt wird.

Verifizierung einer digitalen Signatur: Jede Person, die den öffentlichen Schlüssel des Absenders bzw. der Absenderin besitzt, kann die Signatur überprüfen. Dies gewährleistet, dass die Nachricht tatsächlich von der jeweiligen Person stammt und nicht verändert wurde.

Qualifizierte Signatur in a Nutshell

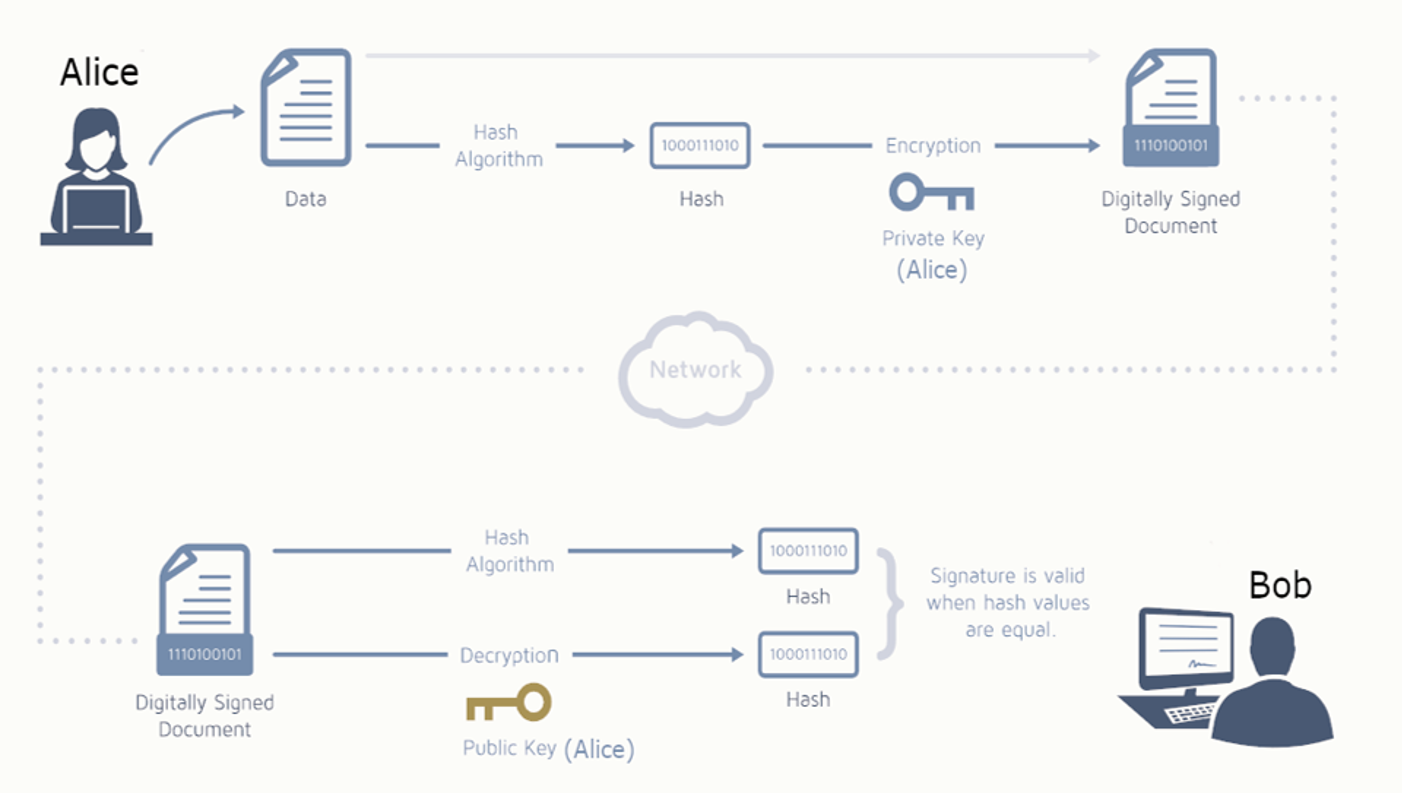

Gleich mehrere kryptographische Verfahren kommen z.B. bei der Anbringung einer qualifizierten Signatur auf einem PDF Dokument über die Signatur-Box bzw. Hash2Sign zum Einsatz:

Vor der Signatur wird der sogenannte Hashwert (über einen Hash-Algorithmus) des Dokuments berechnet. Nur dieser Hash-Wert (und nicht das gesamte Dokument) wird an A-Trust zur Signatur übermittelt. (Ziel: Geheimhaltung)

Die digitale Signatur wird aus dem Hashwert der zu signierenden Daten und dem privaten Schlüssel berechnet. Mit dem öffentlichen Schlüssel der Person kann die Signatur so im Prüf-Tool überprüft werden. (Ziel: Authentizität, Verbindlichkeit)

Wird das Dokument nachträglich verändert, verändert sich dieser Hash-Wert, wodurch die Signatur nicht mehr als gültig erkennt werden kann. (Ziel: Integrität)

Beispiel für den digitalen Signaturprozess eines Dokuments inklusive Authentifikation der Signatur.